Когда речь заходит об эффективности кибератаки, многие представляют себе только «пробили — не пробили защиту». На практике все сложнее: специалистам важно не просто понять, залез ли злоумышленник в систему, а разобраться, насколько быстро его обнаружили, какие именно механизмы защиты сработали или провалились, сколько стоила компании каждая минута простоя. Без такой оптики нельзя ни грамотно улучшать защиту, ни честно оценивать работу команды безопасности. Поэтому дальше разберём, какие параметры действительно важны, как их измерять и как пользоваться этими результатами в реальной жизни, а не только в презентациях для руководства.

Что вообще считать «эффективной» атакой

Для начала стоит договориться о терминах. Эффективность атаки — это не только факт компрометации, но и соотношение усилий злоумышленника к полученному результату. Например, если для доступа к одному файлу пришлось месяц подбирать уязвимость и жечь дорогие эксплойты, с точки зрения атакующего это не очень выгодно. А вот для компании даже кратковременный пробой может обернуться серьезными потерями. Поэтому оценка эффективности кибератак и методов защиты должна учитывать одновременно три слоя: технический (что взломали и как), операционный (сколько времени это длилось, как реагировали команды) и бизнесовый (во что это вылилось в деньгах, репутации и регуляторных рисках).

Ключевые технические параметры атаки

Когда специалисты смотрят на атаку в логах и отчётах, их интересуют вполне конкретные величины. В техническом разрезе важны, во‑первых, вектор проникновения: фишинг, уязвимость веб‑приложения, слабый пароль, уязвимый VPN. Во‑вторых, глубина, до которой добрался злоумышленник: пользовательский уровень, админские права, доменный контроллер, критичные БД. В‑третьих, устойчивость закрепления в системе: однократный доступ или построенная инфраструктура с бэкдорами и туннелями. Часто ещё анализируют количество задействованных узлов и объем переданных данных — это показывает масштаб, даже если ущерб пока не очевиден. Чем структурированнее вы ведёте такие параметры, тем легче потом сравнивать разные инциденты между собой.

- Первичный вектор атаки и уязвимость

- Глубина компрометации и уровни доступа

- Время от первого события до полного захвата узла

- Объем утёкших или изменённых данных

Поведенческие и бизнес-метрики

Техника — это половина картины. Не менее важны метрики эффективности кибербезопасности и анализа атак, которые показывают, как отреагировала организация. Обычно смотрят на время обнаружения (MTTD), время реагирования (MTTR), долю атак, замеченных автоматикой без участия людей, и количество ложных срабатываний на один реальный инцидент. К бизнес-измерениям относят стоимость простоя сервисов, потерю клиентов, штрафы регуляторов и расходы на восстановление инфраструктуры. В итоге «хорошая» атака с точки зрения оценки может быть даже небольшой, но хорошо задокументированной: по ней потом удобно считать, где именно не дотянули в мониторинге, в регламентах и в обучении персонала, и насколько эти пробелы опасны в рублях и часах.

- MTTD и MTTR для разных типов инцидентов

- Доля автоматического обнаружения атак

- Количество ложных тревог на один подтверждённый кейс

- Прямые и косвенные финансовые потери

Кейс 1: тестовая атака через веб-приложение

Представим компанию, которая заказала внутренний penetration test для своего интернет‑портала. Команда тестировщиков договорилась: у них есть две недели, ограниченный набор инструментов и цель — получить доступ к базе клиентских данных. Им важно заранее понять, как измерить результативность кибератаки при penetration testing, чтобы итоговый отчёт был полезен, а не просто «мы взломали». В итоге они фиксируют: количество найденных уязвимостей, сколько шагов понадобилось до критичных данных, сколько времени ушло на обход WAF и других фильтров, а главное — заметила ли SOC‑команда какие‑то следы активности. В этом кейсе порталу удалось защитить данные, но тестировщики спокойно обходили часть проверок в логике авторизации, и никто не поднял тревогу, что стало важным сигналом для доработки мониторинга.

Кейс 2: реальная атака на офисную сеть

В другой истории злоумышленник попал в сеть через взломанный почтовый ящик менеджера. Фишинговое письмо, вложение с макросом, заражённая рабочая станция — всё как по учебнику. Дальше нападавший пытался развернуть вымогатель и зашифровать файловый сервер. Здесь ключевым оказалось то, какие инструменты и сервисы для анализа эффективности атак на сеть были развёрнуты заранее: система мониторинга увидела нетипичный рост трафика и массовые операции с файлами, EDR заблокировал подозрительные процессы, а резервные копии позволили восстановить данные без уплаты выкупа. Эффективность атаки для преступника оказалась почти нулевой, а вот для компании этот инцидент дал отличный массив данных о том, на каком этапе реагирования ещё проседает скорость коммуникации между ИБ-специалистами и IT‑отделом.

Как собирать и интерпретировать данные по атакам

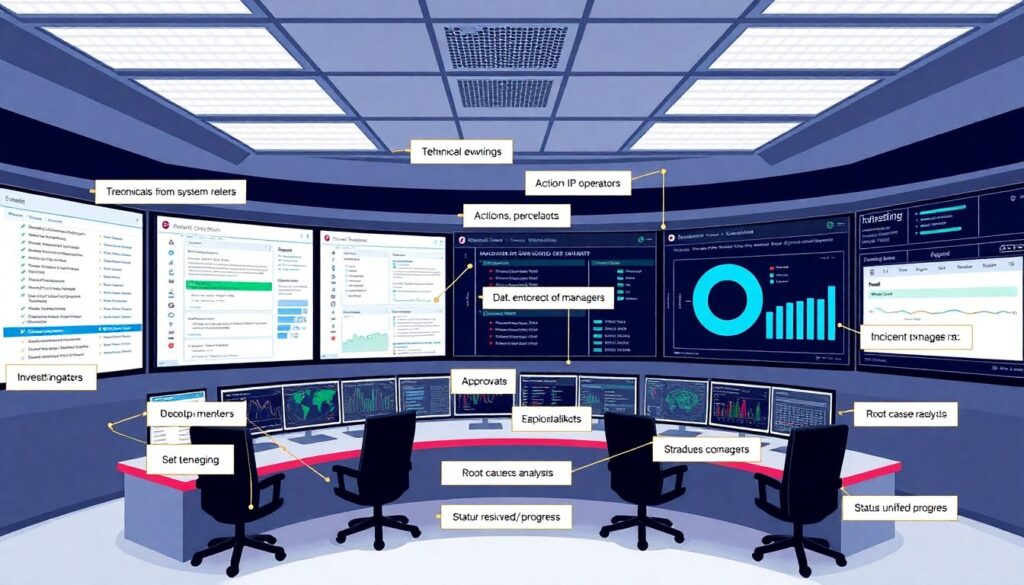

Чтобы анализ по параметрам не превращался в хаос, имеет смысл заранее сформировать единый профиль инцидента: что именно вы всегда измеряете и где это храните. Сюда входят технические события из журналов, действия операторов SOC, решения руководителей и результаты расследования. Для практики удобно договориться о стандартизированных полях и автоматизировать заполнение части данных через SIEM и систему тикетов. Так вы сможете в дальнейшем сравнивать разные инциденты по сходным параметрам и находить закономерности: например, какие типы атак чаще всего проходят мимо датчиков, или какие регламенты реагирования тормозят за счёт человеческого фактора, хотя технология могла бы сработать быстрее и аккуратнее.

- Единый шаблон описания инцидента

- Автоматический сбор логов и артефактов

- Привязка действий людей ко времени событий

- Регулярный пересмотр набора измеряемых параметров

Когда стоит привлекать внешних экспертов

Даже сильной внутренней команде бывает полезно периодически смотреть на свою защиту свежим взглядом. Внешние специалисты приносят с собой не только инструментальную базу, но и опыт множества разных инцидентов в других компаниях. Они помогают структурировать услуги аудита информационной безопасности и анализа атак так, чтобы результаты можно было использовать дальше: в изменении архитектуры, переразметке приоритетов мониторинга, обучении сотрудников. Часто именно внешние команды задают неудобные вопросы: почему критичный инцидент обнаружили через сутки, хотя датчики сигналили через пять минут, или зачем бизнес держит в одной сети офисные принтеры и производственные системы. Ответы на эти вопросы напрямую влияют на реальную устойчивость и позволяют говорить об эффективности не на словах, а на практике.